Компания M.E.Doc ответит за халатность, повлекшую массовое заражение вирусом-вымогателем Petya.A, - глава киберполиции Демедюк

В отношении украинской компании M.E.Doc, серверы которой были использованы для распространения вируса-вымогателя Petya.A, будет возбуждено уголовное дело.

Как сообщает Цензор.НЕТ со ссылкой на "Радио Свобода", об этом заявил глава киберполиции Украины Сергей Демедюк.Он подчеркнул, что компания неоднократно игнорировала предупреждения относительно безопасности своих продуктов.

"Они об этом знали. Их много раз предупреждали различные антивирусные компании. За такое пренебрежение эти люди понесут уголовную ответственность", - заявил глава киберполиции.

Демедюк и другие чиновники утверждают, что мощнейшая кибератака на прошлой неделе осуществлялась через вредоносное обновление к программе M.E.Doc, которая широко используются украинскими бухгалтерами и компаниями.

Разработчики M.E.Doc сначала признали факт взлома, но потом отказались от этого заявления.

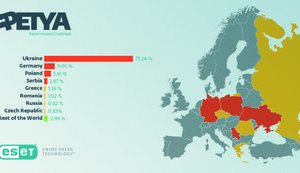

Напомним, 27-29 июня серверы многих государственных учреждений и коммерческих структур в Украине подверглись масштабной кибератаке. Вирус Petya.А зашифровывает все файлы на компьютере и требует выкуп за их расшифровку.

СБУ заявила о причастности к кибератаке спецслужб РФ.

Топ комментарии

Є певний перелік більше організаційних заходів,,навіть не технічних.

Зокрема адмін в державній установі має заробляти більше НА МІСЦІ РОБОТИ.

Далі.

МАЄ НА РІВНІ держави прийнято рішення про позбавлення від всього софту ,підконрольного (навіть з підозрою) РОсії.РОзробка альтернативи 1с.

частковий перехід на Лінукс.

Ринок все розсудить..зокрема збанкрутують фірми подібні "Медку".. ну а їх власники.керівники -повинні опинитись без бабла і роботи.

Якщо вони продовжать свою діяльність -підуть "з торбами " наступні власники..

ТАК МАЄ БУТИ.

Такое на рынок предлагал только МеДок.

Может сейчас зашевелятся и остальные, но так это перспектива, а мы оцениваем факт.

Итак, программа Медок, в принципе неплохая прога, простенькая, но со вкусов автоматически подтягивает обновления и пользователь может по щелчку их устанавливать. Вирус Петя вклинился между серверами Медка и пользователями и подменил обновление собой. Поскольку Медок в этом плане содержал огромную дыру в безопасности вина на нём однозначно есть. Но так, как альтернативы пока нет, то всем кто уцелел советую обновляться только с проверенных сайтов вручную. Например с сайтов тех компаний, кто вам продали этот самый Медок. И да... не надо спешить, вышло обновление, погодите чутка... Воплей умирающих не слыхать - обновляйтесь.

https://web.archive.org/web/20040402072552/http:/www.intelserv.com:80/becomepart.shtml https://web.archive.org/web/20040402072552/http://www.intelserv.com:80/becomepart.shtml

https://web.archive.org/web/20070426043556/http:/www.intellect-service.ru:80/about/ https://web.archive.org/web/20070426043556/http://www.intellect-service.ru:80/about/

также в сети лежит петиция : https://petition.president.gov.ua/petition/36992

и так. как мне кажется компания с ушками РФ. в 20хх годах, они решили разделить ПО для подачи отчетности БЭСТ остался в РФ, сюда внедрили МЕДОК так как все дальше наши страны расходились каждый своей дорогой (писались разные законы, поэтому вести одну и ту же прогу было нецелесообразно). А ИС-ПРО ПО аналог 1С, остался нетронутым так он настраивается вручную под каждое предприятие, кстати он внедрен в топовые компании РФ. И сейчас идет массовое его внедрение внутри нашей страны. После того как началась война все упоминание о связи с РФ убрали с оф. сайта - можете проверить через вебархив. Также был убит оф. сайт Интеллекта в РФ, остался только http://www.is-pro.ru/o-kompanii/ . Конечно что они под каждую прогу создали в украинское юр. лицо, но все-же связь прослеживается. Если кто-то сможет грамотно это все оформить, считаю данную информацию надо передать в СБУ, Киберполицию, телеканалам чтобы провели грамотное расследование и вывели эту контору на чистую воду.

Истинный виновник - разработчик вируса, что пользуется недостатками ПО!

Нашли самого слабого крайнего?

Перечитате ще раз новину.

СБУ звинувачує ,що МЕДОК ВЖЕ НЕОДНОРАЗОВО ПОПЕРЕДЖУВАВАСЯ..

Это и

- хакеры

- Windows

- антивирусы

- "проспавшие" сисадмины

- "жлобы" руководители

- неумелые действия пользователей

- дыры в ПО

- т.д. и т.п.

Огульно обвинять МЕДОК - неправильно, это то же самое, если обвинить в убийстве трамвай, на котором приехал убийца на место преступления.

Дальше можно было не продолжать...

Вон к примеру Китай даже почти не прочувствовал сего вируса. А почему? Да потому, что сидят в основном на нормальной операционке.

Какая-то доля истины есть, но почему сложилась такая ситуация с 1с(в смысле большинство)

Да, очень просто.

1-е в свое время это была одна из массовых программ для ведения складского учёта, что было очень востребовано.

2-е была крякнута, то есть бесплатно.

Хотя в это время, был намного больше выбор разного учётного ПО, но "жлобье" не хотело платить программистам за работы, а ставили украденное.

Вот и результат, присели на 1с.

Но её всё равно гнать надо с Украины.

Основной класс бэкдора NotPetya называется MeCom.

В этом классе есть переменная EDRPOU в которую бекдор записывал, вы не поверите, ЕДРПОУ. И еще он дохера чего записывал. Мыльца, пароли, адреса, файлы и т.д.Выводы.

1) Вирус написан исключительно для Украины - все прочие заражения по всему миру это случайность, collateral damage. ЕДРПОУ - расшифровывается как Код Єдиного державного реєстру підприємств та організацій України и не существует нигде кроме как в Украине.2) Организаторы атаки занимались не заработком денег, и весьма возможно даже не блекаутом(или обрушением). Это скорее выяснение уязвимости всей украинской системы - куда еще доберется заражение, какая будет реакция ну и в процесса потащить кучу инфы, которую теперь наверняка разгребают тысячи человек.

Я даже близко не могу представить, что они успели узнать и про кого и каких дырок успели понавертеть до того как все посыпалось

https://www.welivesecurity.com/2017/07/04/analysis-of-telebots-cunning-backdoor/

Машинный перевод:

бухгалтерские программы MEDOC использовались злоумышленниками для запуска вредоносного ПО DiskCoder.C на начальном этапе атаки. Однако до сих пор не было представлено никаких подробностей о том, как именно это было сделано.Во время наших исследований мы выявили очень скрытный и хитрый бэкдор, который был введен злоумышленниками в один из легитимных модулей MEDOC. Кажется маловероятным, чтобы злоумышленники могли это сделать без доступа к исходному коду MEDOC.В backdoored-модуле есть имя файла ZvitPublishedObjects.dll . Это было написано с использованием .NET Framework. Это файл размером 5 Мбайт и содержит много легитимного кода, который может быть вызван другими компонентами, включая основной исполняемый файл ecvit.exe MEDoc.Мы изучили все обновления MEDOC, выпущенные в течение 2017 года, и обнаружили, что есть, по крайней мере, три обновления, содержавшие модуль backdoored:01.175-10.01.176, выпущен 14 апреля 2017 года01.180-10.01.181, выпущенный 15 мая 2017 года01.188-10.01.189, выпущенный 22 июня 2017 годаhttps://translate.googleusercontent.com/translate_c?act=url&depth=1&hl=ru&ie=UTF8&prev=_t&rurl=translate.google.ru&sl=en&sp=nmt4&tl=ru&u=https://www.welivesecurity.com/2017/05/23/xdata-ransomware-making-rounds-amid-global-wannacryptor-scare/&usg=ALkJrhh6rHZvgrbF2w6AV0z-BHt6ni_oug Инцидент с Win32 / Filecoder.AESNI.C произошел через три дня после обновления 10.01.180-10.01.181, а вспышка DiskCoder.C произошла через пять дней после обновления 10.01.188-10.01.189. Интересно отметить, что четыре обновления с 24 апреля 2017 года по 10 мая 2017 года и семь обновлений программного обеспечения с 17 мая 2017 года по 21 июня 2017 года не содержали скрытый модуль.Поскольку обновление от 15 мая действительно содержало модуль backdoored, а обновление от 17 мая не было, вот гипотеза, которая может объяснить низкое отношение Win32 / Filecoder.AESNI.C: выпуск обновления 17 мая был неожиданным событием для нападавшие.Они вытащили выкуп 18 мая, но большинство пользователей MEDOC больше не имели backdoored-модуля, поскольку они уже обновлялись.Штампы компиляции PE из проанализированных файлов предполагают, что эти файлы были скомпилированы в тот же день, что и обновление или день раньше.Наряду с номерами EDRPOU бэкдор собирает параметры прокси и электронной почты, включая имена пользователей и пароли, из приложения MEDoc.Предупреждение! Мы рекомендуем изменять пароли для прокси-серверов и для учетных записей электронной почты для всех пользователей программного обеспечения MEDOC.Вредоносный код записывает информацию, собранную в реестр Windows, под ключ HKEY_CURRENT_USER \ SOFTWARE \ WC с использованием имен значений Cred и Prx .Поэтому, если эти значения существуют на компьютере, весьма вероятно, что бэкдординный модуль действительно работал на этом компьютере.И вот самая хитрая часть! Модуль backdoored не использует внешние серверы в качестве C & C: он использует регулярные запросы проверки обновлений программного обеспечения MEDoc на официальный сервер MEDoc upd.me-doc.com [.] Ua. Единственное отличие от законного запроса состоит в том, что бэкдордированный код отправляет собранную информацию в файлы cookie.Мы не проводили судебный анализ на сервере MEDoc.

И, конечно же, злоумышленники добавили возможность управлять зараженной машиной. Код получает двоичный blob-официальный сервер MEDoc, расшифровывает его с помощью алгоритма Triple DES, а затем распаковывает его с помощью GZip. Результатом является XML-файл, который может содержать сразу несколько команд. Эта функция дистанционного управления делает бэкдор полнофункциональной платформой для кибервизации и кибер-саботажа одновременно.

Как показывает наш анализ, это тщательно спланированная и хорошо выполненная операция.Мы предполагаем, что злоумышленники имели доступ к исходному коду приложения MEDOC. У них было время изучить код и включить очень скрытный и хитрый бэкдор. Размер полной установки MEDoc составляет около 1,5 ГБ, и в настоящее время у нас нет способа проверить, нет ли других инъекционных бэкдоров.

Microsoft переодически выпускает предупреждения о найденных проблемах, способах их решений и обновления.

Интересно - многие из тех, кто подал жалобы, выполнял рекомендации Microsoft, киберполиции и НКРСИ?

Интересно так же было бы увидеть процент пораженных операционных систем.

Интерестно, почему никто не предъявляет претензий к НКРСИ и киберполиции за бездействие - за то, что допустили и допускают проникновение атак на компьютеры предприятий и граждан Украины.

Я так понимаю, что задача киберполиции не только разбираться в случившихся проблемах, но и предупреждать их - устанавливать спецоборудование, спецпрограммы, совместно с НКРСИ предупреждать провайдеров (ISP), предупреждать конечных пользователей, давать рекомендации и контролировать выполнение своих рекомендаций.

Например, у многих ISP netbios сам по себе "гуляет" по сеткам без всяких вланов и фильтрации, о том, чтобы обязать ISP как-то фильтровать трафик с помощью IPS (систем проникновения вторжений) вообще речи нет. Фильтрация трафика никого не волнует и никому это не надо.

НКРСИ как бы контролирует "физику" обмена информацией. А "логику" кто контролировать будет? Пока никто...

По протоколам обмена и сервисам каждый ISP творит, что хочет. Повключали NAT-ы, а привязать IP к порту свитча забыли... или перепрошили роутер "левой" прошивкой... и в результате бегает куча мусора по сеткам и никого это не волнует.

И получается, что безопасность сетей подрывается не из вне, а изнутри!

У меня есть несколько компьютеров с лицензионным антивирусом, который регулярно обновляется и установленной программой блокировки запуска приложений, кроме тех, что указаны в списке (одна программа пользователя и 30 сервисов). Компьютеры устанавливались семь лет назад, ничего на них не менялось. Никаких офисных или бухгалтерских программ НЕТ и ...

Вирус на эти компьютеры попал, но выполниться не смог - в логах попытки запуска wpi*.exe, cmd.exe, psexe*.exe, rundll*.exe. Попасть на компьютеры вирус мог только через протокол Netbios, который работает поверх TCP/IP (или через антивирус). И причем здесь M.E.Doc? Такое впечатление, что это просто договорняк.

Реально, как-то работы киберполиции не видно - где статьи, передачи, форумы, семинары, предупреждения, ...?

Что сделала киберполиция и НКРСИ в январе-мае 2017 года для предупреждения и предотвращения нежелательных вторжений на информационное пространство Украины?

Я не знаю як Кіберполіція ,але якраз перед кібератакою Ощадбанк прийняв певні організаційні рішення: http://www.prostopravo.com.ua/finansy/novosti/oschadbank_vstanoviv_natsionalniy_rekord_za_kilkistyu_spivrobitnikiv_u_vishivankah .

www.prostopravo.com.ua/.../oschadbank_vstanoviv_natsion...22 черв. 2017 р. - Співробітники Ощадбанку встановили національний рекорд у номінації "Найбільша кількість працівників у вишиванках в офісах...