"Дія" як головна цифрова мішень України: причини атак і виклики кіберзахисту

Застосунок “Дія” став символом цифрової трансформації України. У ньому зосереджено електронні паспорти, посвідчення, доступ до державних послуг, реєстраційні дані, а в останні роки навіть військові повістки. Поєднання такої кількості критичних сервісів робить платформу стратегічним активом держави. Водночас це ідеальна ціль для хакерів — як для державних спецслужб, що ведуть кібервійну проти України, так і для звичайних злочинних угруповань, які шукають фінансової вигоди.

Причини постійних атак на “Дію” можна пояснити у кількох вимірах: технічному, організаційному, геополітичному та інформаційному.

1. Технічні вектори атак

“Дія” фактично є фронтендом, що об’єднує десятки державних реєстрів і відомчих систем. Тому навіть якщо безпосередньо застосунок захищений, уразливість у суміжному реєстрі може стати каналом витоку. У разі зламу одного бекенд-сервісу ризик поширюється на всю систему.

Другий напрямок — інтеграції через API. Модульна архітектура передбачає численні точки взаємодії, і якщо не застосовано жорстку аутентифікацію або контроль прав доступу, це відкриває хакерам легальні канали проникнення. Проблема ускладнюється тим, що «Дія» працює з різнорідними системами, створеними у різний час і з різним рівнем захищеності.

Окремо варто виділити DDoS-атаки. Вони не обов’язково призводять до витоку інформації, але їхня мета — паралізувати роботу сервісу та підірвати довіру громадян. Найчастіше такі атаки поєднуються з інформаційними вкидами, коли збої у роботі системи подаються як «злам».

Важливо й те, що безпека залежить не лише від держави, а й від постачальників програмних рішень. Компрометація стороннього компонента або сервіс-провайдера відкриває шлях до державних систем. У проєктах такого масштабу, де залучені десятки підрядників, це стає одним з головних викликів.

2. Людський та організаційний фактор

Найслабша ланка будь-якої кіберсистеми — люди. Зловмисники активно використовують соціальну інженерію та фішинг, націлюючись на працівників державних органів. Один невдалий клік може відкрити бекдор для масштабної атаки.

Ще одна проблема — надмірні привілеї. Якщо сервісні облікові записи отримують занадто широкі права, компрометація одного акаунта дає хакерам контроль над кількома підсистемами одразу.

Не менш важливий фактор — швидкість цифровізації. Україна стала піонером у впровадженні електронного урядування у надзвичайно стислі терміни. Проте часто швидкий запуск сервісів відбувався ціною глибоких перевірок безпеки. Повноцінне управління доступами, аудит, сегментація мереж іноді залишалися на другому плані.

3. Геополітика і мотивації нападників

Кібератаки на «Дію» не завжди спрямовані на крадіжку даних. Часто йдеться про психологічну та інформаційну складову. Для держав-агресорів важливо довести громадянам, що «держава у смартфоні» ненадійна, а отже, підірвати довіру до самого проєкту цифрової держави.

Кримінальні угруповання переслідують інші цілі — шантаж, торгівлю даними, доступ до фінансових сервісів. У результаті «Дія» опиняється на перетині інтересів кількох груп зловмисників, що підвищує інтенсивність атак.

4. Міфи і дезінформація

У суспільстві часто з’являються заяви на кшталт: “Дію” зламали, витекли всі дані”. Насправді багато наборів інформації, які поширюються в мережі, походять не з «Дії», а з інших реєстрів, зламаних раніше, або ж узагалі є підробкою. Тому потрібно чітко розрізняти: компрометацію бекенд-систем, атаки на інфраструктуру Міністерства, DDoS та інформаційні вкиди.

5. Наслідки атак

Масштабні атаки несуть кілька ключових ризиків.

-

По-перше, це компрометація персональних даних: ідентифікаційні коди, паспортні дані, біометрія. Такі витоки створюють ланцюговий ефект для шахрайських операцій.

-

По-друге, тимчасова втрата доступу до послуг, що у критичний момент може вплинути на мобільність населення чи функціонування державних інститутів.

-

По-третє, втрата довіри громадян, яку важко відновити навіть після усунення технічних проблем.

6. Заходи захисту

Для зниження ризиків застосовують багаторівневі механізми. Серед ключових:

-

сегментація систем і мінімізація прав доступу;

-

централізований аудит логів і застосування SIEM/EDR для моніторингу;

-

регулярні red-team тести, bug bounty та зовнішні аудити;

-

багатофакторна аутентифікація для API та двосторонні протоколи перевірки;

-

системне навчання персоналу, включно з симуляціями фішингових атак;

-

резервні процедури та готові плани реагування на випадок критичних інцидентів.

7. Конкретні приклади

У скоординованих атаках останніх років найбільше страждали саме державні реєстри та сайти міністерств. «Дія» як вітрина цифрової держави ставала інформаційним центром уваги, хоча безпосереднього зламу самого застосунку не завжди відбувалося. Це й породжує суперечливі повідомлення: з одного боку — інфовкиди про «масштабний витік», з іншого — офіційні спростування.

У скоординованих атаках останніх років найбільше страждали саме державні реєстри та сайти міністерств. «Дія» як вітрина цифрової держави ставала інформаційним центром уваги, хоча безпосереднього зламу самого застосунку не завжди відбувалося. Це й породжує суперечливі повідомлення: з одного боку — інфовкиди про “масштабний витік”, з іншого — офіційні спростування.

Таким чином, “Дія” перебуває у складному середовищі, де перетинаються технологічні ризики, людський фактор та геополітичні мотиви противника. Вона стала не лише інструментом цифрових послуг, а й полем кібербитви, де результат вимірюється не тільки технічною безпекою, а й рівнем довіри громадян до держави.

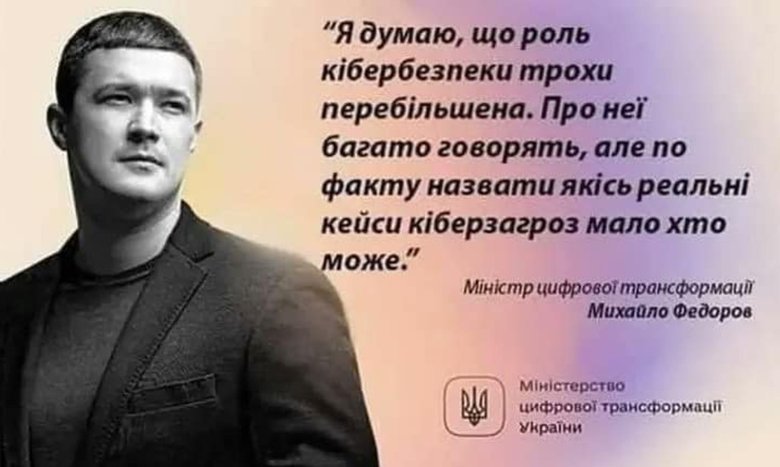

Але як колись казав Михайло Федоров - Перший віцепремʼєр-міністр — Міністр цифрової трансформації; “Я думаю, що роль кібербезпеки трохи перебільшена. Про неї багато говорять, але по факту назвати якісь реальні кейси кіберзагроз мало хто може.”

А кібербезпеки в державі має починатися з посадки на реальні строки відповідальних за розробку писаних на колінці студента-заочника державних онлайн-сервісів.

Нажаль Ви звернули занадто мало уваги - низькому рівню ЯКОСТІ БЕЗПЕКИ самого застосунку Дія (можна ще згадати Резерв+).

Так що бажано продовжити дану тематику в ще одному блозі.

П.С.: можна було би також організувати публічну медійну фахову дискусію на цю тематику - Вашу разом з Корсуном.

Мабуть час фахівцям системно повернутися до цієї теми, яка стає відчутною проблемою. Бо мабуть зараз роль кібербезпеки занадто переменшена, і названо вже чимало кейсів кіберзагроз, які вдало реалізують ворог та кримінал.