Киберполиция назвала программу, через которую осуществлялась хакерская атака

Хакерская атака на Украину осуществлялась через программу для документооборота M.E.doc.

Как информирует Цензор.НЕТ, об этом говорится в сообщении киберполиции.В сообщении отмечается: "На данный момент предварительно известно, что вирусная атака на украинские компании возникла из-за программы "M.E.doc." (Программное обеспечение для отчетности и документооборота)

Это программное обеспечение имеет встроенную функцию обновления, которая периодически обращается к серверу: "upd.me-doc.com.ua" (92.60.184.55) с помощью User Agent "medoc1001189".

Обновление имеет хэш: dba9b41462c835a4c52f705e88ea0671f4c72761893ffad79b8348f57e84ba54.

Большинство легитимниг "пингов" (обращений к серверу) равна примерно 300 байт.

Этим утром, в 10.30, программу M.E.doc. было обновлено. Оно составляло примерно 333кб, и после его загрузки происходили следующие действия:

- создан файл: rundll32.exe;

- обращение к локальным IP-адресов на порт 139 TCP и порт 445 TCP;

-создание файла: perfc.bat;

- запуск cmd.exe с последующей командой: / c schtasks / RU "SYSTEM" / Create / SC once / TN "" / TR "C: \ Windows \ system32 \ shutdown.exe / r / f" / ST 14:35 ";

- создание файла: ac3.tmp (02ef73bd2458627ed7b397ec26ee2de2e92c71a0e7588f78734761d8edbdcd9f) и его последующий запуск;

- создание файла: dllhost.dat.

В дальнейшем, вредоносное программное обеспечение распространялось с помощью уязвимости в протоколе Samba (также использовалась во время атак WannaCry).

Рекомендация:

- временно не применять обновления, которые предлагает программное обеспечение "M.E.doc." при запуске".

Напомним, 27 июня серверы многих государственных учреждений и коммерческих структур в Украине подверглись масштабной кибератаке.

Топ комментарии

Особенно резюме как *.pdf.pif - весьма даже оригинально, имхо

Майкрософт(!!!) у себя в блоге пишет, что таки Медок виноват

Под https://www.facebook.com/cyberpoliceua/posts/536947343096100 постом киберполиции про заражение обновы медка , и в самом https://www.facebook.com/medoc.ua/posts/1904044929883085?hc_location=ufi фейсбуке медка

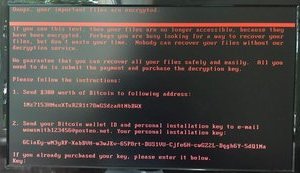

Медок признаёт что их офис подхватил заразу, даже фото заблокированного компа запостили

Но что обновы заразились не признают напрочь, на ссылку от майкрософта пока никак не реагируют))

Вот хочу видеть, как хоть кто то нагнёт медок на компенсацию - сдаётся мне не будет такого, несмотря на выводы киберполиции и подтверждения аж из самого майкрософта

https://blogs.technet.microsoft.com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-worm-capabilities/

У Microsoft теперь есть доказательства того, что несколько активных инфекций выкупа первоначально начались с законного процесса обновления Medoc. Как мы отмечали ранее, атаки цепочки поставок программного обеспечения представляют собой недавнюю опасную тенденцию с атакующими, что требует передовой защиты.

Мы наблюдали телеметрию, показывающую процесс обновления программного обеспечения MEDoc (EzVit.exe), выполняющий вредоносную командную строку, соответствующую этой точной схеме атаки во вторник, 27 июня, около 10:30 по Гринвичу.

Схема последовательности выполнения, ведущая к установке ransomware, представлена на рисунке ниже и по существу подтверждает, что процесс EzVit.exe из MEDOC по неизвестным причинам в какой-то момент выполнил следующую командную строку:

C: \\ Windows \\ system32 \\ rundll32.exe \ "\" C: \\ ProgramData \\ perfc.dat \ ", # 1 30

Подчеркнуто мной. Итак, последний раз пишу просто, проще мне образование не позволяет: не сидит и не сидел вирус в Медке. Вирус сидит в обновлении к Медку. Пока не скачано и не раскрыто обновление - заражения Медка как и конкретного компа не существует. Так понятно? А вот по каким причинам процесс обновления пошел не по плану, так и самим светилам с Майкрософт не ясно. Вывод: пользуясь компом и сетью будь готов в любую минуту к вирусной атаке. И никакие защитные средства могут не сработать.

В той же час Майкрософт скромненько мовчить, що це на його операційній системі і через його прогалини в безпеці вірус має можливість потрапити на ПК. Але мова не про те.

Аналізуючи схематичне зображення за даним посиланням, як бачимо схематично, майкрософт говорить про те, що батьківським процесом запуску шкідливого коду (згідно номеру процесу 6020) є файл ezvit.exe. Всім, хто знайомий з медком, чудово відомо, що ezvit.exe ну ні фіга не апдейтер, як стверджує Майкрософт (ось витяг з тексту "software updater process (EzVit.exe) "). Це основний виконуваний файл програми. Більше того, в момент початку оновлення МЕДок процес ezvit.exe припиняє свою роботу (програма просить закриття для проведення оновлення). Роботу починає файл update.exe. Тепер наступне. Ви вже визначтесь, будь ласка. perfc.bat чи perfc.dat. І ще одне, те, що процес 6020 (ezvit.exe) є батьківським для unicrypt.exe - абсолютно логічно, оскільки unicrypt є файлом, що необхідний шифрування даних при накладанні електронно-цифрового підпису і немає жодного відношення до шифрування всіх даних на комп'ютері. Також, наскільки відомо мені і вікіпедії rundll32.exe є "Хост-процесс Windows (Rundll32) - компонент операционных систем семейства https://ru.wikipedia.org/wiki/Microsoft_Windows Microsoft Windows , запускающий программы, находящиеся в https://ru.wikipedia.org/wiki/DLL динамически подключаемых библиотеках https://ru.wikipedia.org/wiki/Rundll32.exe#cite_note-1 [1] . Находится по адресу https://ru.wikipedia.org/wiki/%D0%9F%D0%B5%D1%80%D0%B5%D0%BC%D0%B5%D0%BD%D0%BD%D1%8B%D0%B5_%D1%81%D1%80%D0%B5%D0%B4%D1%8B %WINDIR% \System32\rundll32.exe" стандартним файлом операційної системи. І, як показано на схемі, батьківським процесом саме цього файлу є ezvit.exe. А вже rundll32.exe підхоплює perfc.dat (.bat). Тому, видається мені, рано потирати руки деяким (прости Господи) аналітикам

Вывод - надо переходить на программные продукты отечественного производства, например http://sonata.biz.ua/ Соната .